Noticias

<< Volver al listado de noticias

Tendencias para 2023 en ciberataques y claves para protegerte

Publicado el 27-02-2023 Notícia sobre: Noticias del Sector

Panorama y tendencias para 2023

Charo Pinilla Cabo | Coordinadora Cyber Madrid

Charo Pinilla Cabo | Coordinadora Cyber Madrid

Nos encontramos ante un nuevo escenario, un panorama actual en el que somos testigos del aumento y sofisticación de los ciberataques y del incremento de los ciberriesgos y amenazas. Cada vez dependemos más de la tecnología y estamos más expuestos a ciertos factores, que a su vez, nos llevan a una mayor modernización y digitalización de las empresas como son el uso de Internet y la cloud, el teletrabajo o el uso de aplicaciones o dispositivos conectados.

Ello no ha de ser algo negativo, más al contrario. Y es que, como decía Miguel de Unamuno, el progreso consiste en renovarse, y ello no escapa a la adaptación a esta nueva realidad, lo que conlleva identificar, mitigar y gestionar los ciberriesgos.

Vamos a repasar algunos datos pertinentes que aporta la consultora NCC Group en su informe Annual Threat Monitor Report 2022 recientemente publicado, en febrero de este mismo año:

- Los ciberataques en Europa han aumentado un 11% respecto al año anterior

- Europa protagoniza el 35% de los incidentes

- Los sectores más atacados fueron el industrial (32%), consumo –hoteles, servicios de entretenimiento, minoristas especializados, automóviles, artículos para el hogar, etc-(20%) y tecnologías (10%).

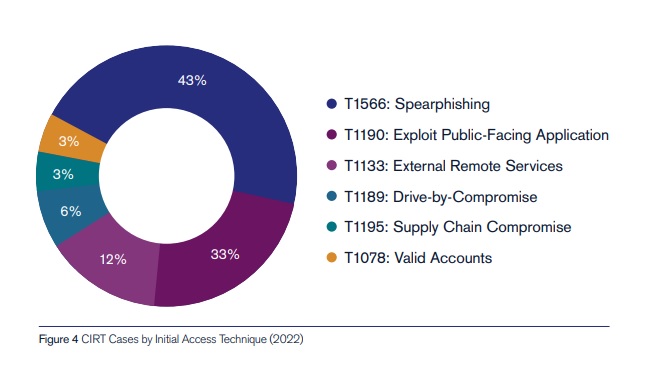

En el mismo informe se apunta a que los principales vectores de ataque en 2022 fueron el spearphishing[1] con un 43% (tanto con enlace malicioso como con archivo adjunto), seguido de aplicaciones expuestas públicamente que presentan vulnerabilidades (33%) y, por último, el abuso de servicios remotos externos desplegados de manera insegura (12%) como RDP (Remote Desktop Protocol) [2] o VPN (Virtual Private Network) [3] y se indica que es una tendencia que continuará en 2023 dado que son los métodos más accesibles a las víctimas.

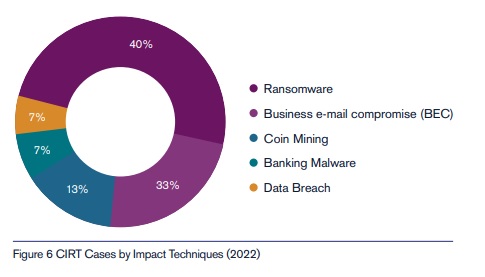

El mismo informe revela que el ransomware[4] y el BEC (Business Email Compromise)[5] lideran el ranking de los ciberataques con un 40% y 33% respectivamente del total de los casos analizados en 2022 en el estudio.

Con referencia a estos datos, el Grupo NCC sugiere que habrá un aumento de los casos de BEC en 2023 y que podrían alcanzar un equilibrio con los casos de ransomware hacia finales de año, siempre que no se produzcan aumentos drásticos en estos últimos.

Por todo ello, hemos de tomar medidas adecuadas y proporcionadas a nuestro negocio.

Te presentamos algunas de las claves para protegerte contra estos ciberataques que acabamos de describir.

Claves para protegerte contra estos ciberataques

1.Contra el phishing/ spear phishing:

- El principal consejo es desconfiar de peticiones urgentes, promociones y chollos aunque parezcan provenir de una entidad legítima.

- Leer el mensaje detenidamente y fijarnos en detalles como el logotipo de la entidad, lenguaje utilizado, detectar errores gramaticales.

- Si hay un enlace en el mensaje, cotejar que coincide con la dirección a la que apunta, comprobar la url, la dirección de correo electrónico, o teléfono.

- Si el mensaje del que desconfiamos contiene archivos adjuntos, no descargarlo, no contestar al mensaje y eliminarlo.

2. Contra el ransomware:

- Hacer copias de seguridady hacerlas en dispositivos o medios que estén desconectados del sistema, (solo deben estar conectados mientras se realiza la copia). Es la única medida de seguridad que puede garantizar que este tipo de infección no nos bloquee los ficheros.

- Evitar las descargas. El ransomware se propaga a través de archivos adjuntos en correos electrónicos o desde páginas webs poco fiables, escondiéndose tras descargas de juegos, películas o aplicaciones no legítimas. Si evitas las descargas, evitas este malware.

- Activar las actualizaciones automáticas. Todo el software que compone el dispositivo debe estar actualizado a la última versión disponible ya que de esta manera si existe alguna vulnerabilidad conocida, ésta ya se habrá solucionado.

- Usar contraseñas robustas. Algunas infecciones se extienden a unidades compartidas por usar contraseñas débiles y de patrones sencillos. Además, es aconsejable no guardarlas en el navegador (aunque sea lo más cómodo) ni apuntarlas en notas o archivos sin cifrar.

- Instalar software específico anti-ransomware. Está apareciendo software de este tipo para proteger a los sistemas.

- Desactivar la reproducción automática. Desactivar las opciones de reproducción automática de medios extraíbles (USB, DVD etc) en el sistema operativo (función de Autorun en Windows) que podrían llegar a ejecutar programas maliciosos de manera transparente al usuario

- Usar cuentas sin permisos de administrador. Es decir, usar cuentas no privilegiadas (usuarios no privilegiados como administrador). De esta manera, evitaremos que un malware se haga con el control total del sistema (acceso a ficheros de otros usuarios en el sistema).

3. Contra ataques por usar RDP (Escritorio Remoto)

- Valorar si realmente es necesario utilizar un escritorio remoto en la empresa, ya que cualquier servicio público en Internet supone un riesgo añadido a la ciberseguridad de la misma.

- Si no es necesario, conviene deshabilitar el servicio de escritorio remoto. Para ello es recomendable contactar con el servicio técnico o el administrador de la red.

- Usar siempre software actualizado a la última versión disponible.

- No usar sistemas operativos sin soporte (Windows XP o Windows Server 2008, Windows 7) aunque cuenten con parches de seguridad.

- Usar nombres de usuarios no comunes: muchos de los ataquesen escritorios remotos se realizan probando nombres de usuarios genéricos como Administrador, Admin, user… mediante ataques de fuerza bruta[6].

- Utilizar contraseñas robustas: lo más larga posible, sin hacer mención a datos personales como fechas de nacimiento etc., sin que sea fácilmente predecible por usar un patrón sencillo, alternando mayúsculas y minúsculas, números y algún carácter especial…

- Utilizar un sistema de doble factor de autenticación o múltiple factor de autenticación (MFA): según Microsoft sólo el 11% de las cuentas corporativas utilizan MFA y el 99,9% de las cuentas de usuarios que son hackeadas no utilizan doble factor de autenticación.

- Bloqueo de cuenta: Establecer una política de seguridad que restrinja el acceso del usuario durante un tiempo determinado tras varios intentos no exitosos. El tiempo de bloqueo aumentará en función del número de intentos no exitosos llegando incluso a bloquear completamente el usuario atacado.

- En el firewall de la empresa se recomienda crear reglas específicas para restringir el acceso al servidor de escritorio remoto a un subconjunto de máquinas controlado. Este filtrado se puede hacer por medio de direcciones IP, permitiendo que únicamente accedan las asociadas a los equipos de la empresa.

- Cambiar el puerto 3389: En caso de no utilizar una solución VPN para acceder al escritorio remoto, se recomienda cambiar el puerto utilizado por defecto para conectarse. Comúnmente, la conexión al servicio de escritorio remoto de Windows se hace por medio del puerto 3389. Si se cambia por otro distinto, se dificultará los ataques automatizados que llevan a cabo los ciberdelincuentes. Esto se conoce como seguridad por oscuridad.

4. Contra ataques por utilizar VPNs

- Activar una VPN minimiza el riesgo de sufrir un incidente de ciberseguridad al usar una Wifi pública o privada. Con una VPN, todos los datos transmitidos y recibidos por tu dispositivo se encriptan, manteniendo su información personal privada y no permite que nadie la vea. Pero hay que tener en cuenta que cuando utilizamos un servicio de VPN, todo el tráfico de red va desde el cliente VPN hasta el servidor por donde sale a Internet. Esto significa que el propio servicio podría espiar las comunicaciones de sus usuarios, por lo que debes elegir un servicio que proporcione ciertas garantías a los usuarios.

- Cuidado al usar VPN gratuitas: las VPNs gratuitas ponen en riesgo tu seguridad y privacidad. El 72% de las VPNs gratuitas tienen rastreadores/software de monitorización de terceros integrado por lo que pueden recopilar tu información y venderla al mejor postor.

- Activa siempre el Kill Switch: Esta funcionalidad permite bloquear todo el tráfico de red en el caso de que la conexión VPN se caiga. De esta forma, si la VPN se cae lo sabremos inmediatamente porque no podremos navegar por Internet. Si no tenemos esta funcionalidad habilitada, podremos seguir navegando por Internet, pero sin la protección de la VPN, con todo lo que ello implica.

- Elige servicios que garanticen que no almacenan ningún tipo de registro en sus bases de datos: Un servicio de VPN no debe guardar ningún tipo de registro de nuestras conexiones, con el fin de preservar nuestra privacidad.

- Asegúrate de que estás usando VPN mirando la IP pública: Cuando te conectas a un servidor VPN, todo el tráfico de red sale a Internet a través de la IP pública del propio servidor. Para verificar que estamos utilizando correctamente el servicio, te recomendamos utilizar cualquier herramienta que compruebe cuál es la dirección IP pública que estás utilizando actualmente.

- Una vez más, utilizar nombres de usuario no genéricos y contraseñas robustas para acceder al servidor VPN

Otro escenario es contratar un ciberseguro

El interés por los ciberseguros se ha generado en gran medida por el hecho de que el incumplimiento de las obligaciones de control y notificación de brechas de seguridad puede implicar apertura de investigaciones con sus correspondientes procedimientos sancionadores.

Pero hay que tener presente que tan solo son una de las muchas opciones que existen.

Los riesgos a los que se enfrenta una empresa son distintos según la actividad a la que se dedique, por eso la cobertura del ciberseguro también lo será. Existen muchos tipos de coberturas legales, económicas y técnicas.

A continuación presentamos algunas:

- Responsabilidad Civil a terceros.

- Responsabilidad por pérdida de datos de carácter personal o riesgos de privacidad.

- Protección frente a reclamaciones de terceros por incumplimiento de custodia de datos, infección por malware o difamación en medios corporativos.

- Cobertura para los datos alojados en la nube.

- Cobertura contra las reclamaciones por la violación de derechos de propiedad intelectual.

- Defensa jurídica y asistencia durante el juicio.

- Cobertura de pérdida de beneficios.

- Gastos de gestión y comunicación de crisis.

- Asistencia técnica y gastos de investigación del siniestro.

- Gastos de reparación y restauración de datos borrados y equipos dañados.

Además de estas coberturas, algunas aseguradoras incluyen algunos servicios extra como:

- Adecuación a la LOPD.

- Línea de atención telefónica.

- Medidas de prevención como un análisis de las redes informáticas.

El precio del seguro dependerá de las coberturas, el tamaño de la empresa o el grado de riesgo.

El sentido común y la concienciación sobre la importancia de la ciberseguridad son dos ponentes armas que, usándolas junto con las claves descritas, nos ayudarán a tender hacia el mínimo riesgo

[1] Spear Phishing:técnica de ataque de ingeniería social que, a través del engaño y manipulación, pretenden conseguir datos personales o información comprometida haciéndose pasar por entidades legítimas. Si el phishing se dirige a un público amplio, el spear phishing, va dirigido a una persona concreta, a un objetivo específico. El vector de ataque puede ser un correo electrónico, redes sociales o aplicaciones.

[2] RDP(Protocolo de Escritorio Remoto). El protocolo RDP permite que el escritorio de un equipo informático sea controlado a distancia por un usuario remoto.

[3] VPN(Red Privada Virtual). Es una herramienta que permite proteger la conexión mientras navegamos por internet. Con una VPN se puede ocultar la IP y encriptar todos los datos que envíamos o recibimos a través de internet, de manera que resulten inaccesibles por parte de terceros que traten de interceptar nuestra conexión. Esto permite navegar de manera privada y mantener la IP lejos del alcance de posibles ciberataques.

[4] Ransomware: tipo de malware que consigue tomar elcontrol del dispositivo para cifrar el acceso al mismoy/o nuestros archivos o discos duros y bloquea los dispositivos. A cambio derecuperar el control y la información, se nos exigirá elpago de un rescate.

[5] Business Email Compromise: son sofisticadas estafas dirigidas a personas desde direcciones de email que simulan ser legítimas y que solicitan una transferencia de dinero

[6] Ataques de fuerza bruta: Ciberataque a contraseñas que consiste en adivinar nuestra contraseña a base deensayo y error. Los atacantes comienzan probandodiferentes combinaciones con nuestros datos personales,en caso de conocerlos por otras vías. Luego, continúanhaciendo combinaciones de palabras al azar, conjugandonombres, letras y números, hasta que dan con el patróncorrecto.

Fuente: Charo Pinilla | Coordinadora Cyber Madrid